Bilgisayarlarınızdan ve cep telefonlarınızdan çalınan, değiştirilen ya da silinen bilgilerden bahsediyoruz. Bu iş sadece kredi kartı bilgilerinizi çalan hacker’ların adi hırsızlığından öte devletlerin istihbarat servislerinin çok daha organize şekilde sizleri izlemesi ve sistemlerinize saldırması ile de ilgili.

Espiyonaj (casusluk) oyun kitabında en çok uygulanan iki yöntem, seks tuzağı (honey trap) ve sahte ülke kimliği kullanmaktı. Son yıllarda siber yöntemler, önemli espiyonaj tekniklerinden birisi haline geldi. Hem kişisel güvenliğiniz hem de ülke güvenliği için siber konularda her yıl en az bir makale yazarak durum farkındalığını geliştirmek istiyoruz. Son 25 yılda istihbarat örgütleri ve büyük şirketler arasındaki ilişkiler nedeniyle gözetleme ve izleme işlerinin örtülü operasyonlar içerisindeki rolü çok daha büyüdü ve küresel bir hal aldı.

Bu makaleyi yazmak için bizi tetikleyen yakın zaman önce (Ocak 2019’da) yayınlanan iki haber oldu. Almanya'da aralarında Cumhurbaşkanı Frank W. Steinmeier ve Başbakan Angela Merkel'in de bulunduğu yüzlerce siyasetçinin bilgisayarına siber saldırı yapıldı[1]. Bilgisayar korsanları, internet üzerinden Alman siyasetçilerin kredi kartı bilgileri, telefonları, özel mesajlaşmaları ve fotoğrafları yayınladı. İronik olan; Almanya, ABD istihbarat ajansı NSA'dan yani kuzu kurttan yardım istedi. Diğer habere göre, BAE için çalışan eski ABD istihbarat operatörleri “siber silahlarla” ülkedeki aktivist, diplomat ve yabancı liderlerin iPhone'larını hackledi. Telefonları hacklenen ve izlenen kişiler arasında eski Başbakan Yardımcısı Mehmet Şimşek, Katar Emiri Şeyh Hamed Al Sani, Yemenli Tevekkül Karman gibi isimler var[2]. Neler oluyor, sizleri ilgilendiren kısımları neler? Anlatalım.

İstihbarat dünyasındaki değişim..

İstihbarat servisleri günün şartlarına kendini adapte etmek zorundadır. Örneğin Soğuk Savaş’ın başında ideolojik propaganda ve kontr-gerilla çalışmalarına yönelen CIA, 1960 ve 70’lerde MKUltra programı ile suikast işlerine odaklanmıştı. Sonrasında yazarlar, gazeteciler, araştırmacılar ve muhbirler dünyasından espiyonaja öncelik verdi. Burada ektiği tohumları 2000’li yıllardan beri çeşitli ülkelerde tetiklediği renkli devrimlerde kullanıyor. Günümüzün modası ise elektronik casusluk ya da siber espyonaj. Bu tür yöntemlerin arkasında da gene entelektüel ve yazarlık kültürü var. İstihbaratçının işini yapması için her zaman iyi bir hikayenin içine kendine saklaması lazım. Tıpkı İngiliz istihbaratının Birinci Dünya Savaşı öncesi arkeoloji çalışmalarının ya da Amerikalıların günümüzde şirket ilişkileri içine saklanması gibi. Örtü konusu CIA için hep kolay oldu; müşterisi yani parayı veren Wall Street eliti, iş dünyası ve medyayı da yönetiyordu. Derin devleti temsil eden bu ilişkiler her türlü insanı satın almanın ötesinde çalışma yöntemlerini de belirledi. Ortaya pek çok yüzer-gezer akademisyen çıktı ve bunlar medya, iş dünyası, düşünce merkezleri, üniversiteler içinde sözde bilimsel çalışma altında meşru çalışma örtüsü edindiler.

Temel mantık şu idi; Amerikan şirketleri için iyi olan Amerika için de iyidir. Şeytanın adamları, şeytanın işini yapmak için onun şirketlerini, bankalarını, gazetelerini, vakıflarını vb. kullanıyorlardı. Şeytanın karargahı ABD Dış İlişkiler Konseyi (CFR) idi. Diğer önemli uzantıları içinde NED, USAID veya Heritage Foundation (Vakfı) gibi diğer teşkiller vardı[3]. Bunların hepsi kendi kendine çok değerli konum vermişlerdi. Hikayeye göre demokrasi ve özgürlükleri yayacaklar, diktatörler ile mücadele edeceklerdi. Bu yolda pek çok hikaye, sembol ve algı yaratılması şeytanın adamlarının görev listesi idi. Kötü ve iyi adamları belirlemek de onlara aitti. İyi adamlar dayanışmayı temsil ediyor, kötüler ise onları yok etmek ya da dağıtmak istiyordu. Propaganda için pek çok hikaye yazıldı ve yazılmaya devam ediyor. Örneğin Venezulla ve İran için yazılan hikaye 30 yıldır devam ediyor. Ne düşünmeniz gerektiği konusunda hafızanız sürekli canlı tutuluyor.

İşin asıl diğer önemli bir boyutu ise toplum mühendisliği içinde sizin kendi hikayenizin dezenfekte edilmesi, tarihi ya da ulusal değerler açısınan iyi adamlarınızın sinsi ve uzun zamanlı bir strateji içinde gözden düşürülmesidir. Uzun vadeli propaganda stratejisi ile doğru bildiklerinize şüphe ile bakma, hafıza kaybı ve nihayet verilen talimatlara otomatik reaksiyon göstermeniz sağlanmaya çalışılır yani hedef toplum hipnotize edilir. Bu düzenek içinde ülkenizdeki liderler, siyasi taraflar, vatandaşlar, göçmenler, etnik ve dini gruplar ve tek tek seçilmiş kişiler takip sistemine maruzdur. Siber düzenek içinde ise büyük bir veri yöneticisi, analizci, operator, programcı, yazılım geliştirmeci, denetçi ordusu vardır ve bunlara ‘bilgi teknolojisi (IT) imparatorluğu’ denir. Casus yöneticileri yerelden bölgeye ve küresel operasyonlara hareket halindedir. Bütün bunlar için akademik dünyadan hikayeler düzülür. Hedef ülkedeki muhalefeti artırmak, yeni işbirlikçiler bulmak, yeni bilgi kaynakları yaratmak için yöntemler sürekli revize edilir. Yerelde atölye çalışmaları yapılır ve ülke için ayaklanma stratejileri geliştirilir. Bu işler için herşeyden çok siber sistemler kullanılır. Siber espiyonaj, casuslar (insan istihbaratı) olmadan da bilgiye ulaşmak ve yönlendirmektir.

İstihbarat operatörleri ve akıcı sahne (ekran) kültürü..

İstihbaratçıların geçmişle bugün arasında yaptıklarını kıyaslarsak; geçmişte kelimelerle hikaye düzerken, şimdi görüntülerle elektronik sahne kültürü oluşturuyorlar. Post-modern düzen içinde bu kültür kimilerine göre ‘akıcı modernite[4]’ kimileri için ise ‘toplum manzarası[5]’. Bazıları ise parçalanmış sosyal ve kişisel hayatın çeşitli noktalarını uyumsuz bir şekilde temsil eden bu sahneye ‘geç kapitalizmin kültür mantığı[6]’ demekte. Anlamlar ve uyumlar gittikçe bölünüyor. Bu dünya sahnesinde kişilik istikrarı yok oluyor, hafıza yeniden ve yeniden yükleniyor, odaklanma kayboluyor, ruh maddeleşiyor, cinsel kimlik belirsiz hale geliyor, elektronik vücut-akıl ilişkileri kuruluyor, insan hayatına elektronik olarak müdahale ediliyor[7]. İşte istihbarat servisleri şimdi bu olguları kontrol etmeye uygun bir düzenek oluşturuyorlar. Seyrettiğiniz videolar ile size gizli, büyülü, şeytani mesajlar veriliyor. Siz ise “ne oluyor?’ diye bakıyorsunuz. İşin özeti istihbarat servisleri artık ‘peygamber’ rolüne soyunuyor. Yeni dünya, post-modern bir düzeni yani devlet sonrasını temsil ediyor ve akıcı modernite ise bu düzenin katalizörü rolünde. Hepsinin örtüsü ise en baştaki gibi gene sahte hikayeler; terörle mücadele, diktatörü kovmak, başkasının hikayesinin komplo teorisi olduğu iddiası vb. temalar üzerine kuruluyor.

Küresel siber iletişim ağlarından yararlanan gizli servisler, neredeyse istedikleri bütün kapalı veri bankalarına girerek gizli ve özel bilgilere ulaşabiliyor. Firmalar, bankalar, telefon şirketleri, maliye ve sağlık daireleri, sigortalar, trafik kurumları, emniyet güçleri birbirlerine elektronik ortamda bağlanan ve devlet adına çalışan uzman casuslara karşı genellikle çok az korumaya sahiptirler. Çünkü uzman casuslar ya bir kod çözücüye (arka kapı) ya da ayrı bir giriş kanalına sahiptir[8]. Bilgisayarlara sızabilen kişiler (hacker’lar), gizli servisler tarafından profesyonelce kullanılmaktadır. Bu işlerde eski istihbarat operatörlerinin çalıştığı özel bilgi teknolojisi şirketlerinin, devlet istihbarat servislerinin işlerinin çoğunu sözleşmeler karşılığı sağladığını ve bu şirkelerin kendi devletleri ile koordineli olarak diğer ülkelerde espiyonaj işine giriştiklerini unutmayalım. Örneğin BAE’deki eski Amerikan istihbarat operatörleri Karma adlı bir sistemle, hedef iPhone'lardaki fotoğraf, e-posta, mesaj ve konum bilgisinin tespit ettiler. BAE’nin korkusu tüm otoriter yönetimler gibi kendi halkı yani muhaliflerdir. Karma gibi sistemlere Rusya, Çin başta olmak üzere on kadar ülke sahiptir.

Sosyal mühendislik konusuna ayrıca değineceğiz ama önce düşünce kontrolü (mind control) için yeni yöntemlerden bahsedelim. Yeni hikayeler, yeni sahnesinde perde alıyor. Hemen herkesin yer aldığı bu sahne bir örümcek ağı içinde birbirine irtibatlı ve sadece sosyal medya değil geçmişte olduğu gibi sinema, televizyon ve diğer medya da bu sistemin geri planında işbirliği yapmaya devam ediyor. 2005 yılında ABD Savunma Bakanlığı, Lincoln Grup adlı bir şirkete Irak’ta kendi politikalarını destekleyecek hikayeler yayınlaması için büyük paralar ödedi. Geçmişin kahraman askerleri ve casuslarının yerini şimdi daha çok aktivistler aldı. Hikayeyi yazanlar yani oyunu kuranlar ise çok disiplinli yazarlar ve araştırmacıların ciddi bulgularını kullanıyorlar. Hikayenin sonunda siz çok şaşkınsınız, iyi tarafa geçmeniz bekleniyor ama bu aslında size gösterilen yer ölüm kuyunuz[9]. Bu kara büyüyü yapanlar size hipnotize etmek için önceden değerli bildiğiniz ne varsa yavaş yavaş gözden düşürüyorlar. Şimdi bu örtülü operasyonların hayatınızdaki gölge adreslerinin kim olduğunu düşünün ve görünür hale getirin yani karanlıktan aydınlığa kendiniz çıkın. İhtiyacınız olan fener yani size yol gösterecek olan sadece ülke sevginiz yani milliyetçiliktir, milli düşünmektir. Tıpkı CIA’nın kapısında yazdığı gibi “Gerçeği öğreneceksiniz ve gerçek size özgür kılacak[10].”

Siber saldırı ve yöntemleri..

Siber saldırı, bir bilgisayarın bilgi sistemi, alt yapısı, şebekeleri veya kişisel bilgisayar vasıtalarının çeşitli yöntemlerle veri veya bilgi sistemlerinin çalınması, değiştirilmesi veya imha edilmesidir. Siber saldırı ile nükleer tesislerde, petrol ve doğalgaz hatlarında sorun çıkarılabilir. Hava kontrol sisteminin kaybedilmesi sonucu uçaklar havada çarpışabilir. Uydu sistemlerinin ele geçirilmesi uyduların düşmesine ya da yörüngeden çıkmasına sebep olur. Elektronik bankacılık durursa bankalardan ve ATM’lerden para çekilemez. Metro, tren hatları ve trafik ışıklarının arızalanması büyük kazalara yol açabilir. Elektrik dağıtım şebekesine yapılan olası bir saldırı durumunda elektrikle çalışan hiçbir alet kullanılamaz. En çok kullanılan 10 siber saldırı çeşidi şunlardır[11];

(1) İnternete girişin engellenmesi,

(2) İki bilgisayar arasındaki iletişime (gizlice) bozucu birinin girmesi,

(3) Online olarak kişisel bilgilerin çalınması (pishing),

(4) Kötü amaçlı yazılım sızdırılması (drive-by attack),

(5) Şifre kırma,

(6) Veri tabanından bilgi çekme, silme veya değiştirme (SQL injection),

(7) Web sistesi güvenlik açığınıza sızarak (XSS) kişisel bilgilerinizi alma,

(8) Gizlice dinleme,

(9) Doğum günü saldırısı (doğum gününden yola çıkarak şifre bulmak),

(10) Zararlı kod saldırıları (Virüsler, Worm’lar, Trojan Horses, RootKits, Logic Bombs, Spyware, Adware vb.)

Diğer siber saldırı türleri arasında şunlar sıralanabilir; ağ tarama (network scanning), IP aldatmacası (IP spoofing), kabloya saplama yapma, kriptografik saldırılar, oturum çalma, trafik analizi, tuzak kapı (trapdoor), yerine geçme (masquerading), yığın e-posta gönderme (spam), zamanlama saldırıları vb. Yukarıda sıralanan saldırı yöntemleri kendi içinde pek çok taktik uygulamaktadır[12]. Bunlar daha teknik uzmanlık gerektirmektedir.

Şekil 1: Kötü amaçlı yazılım sızdırılması (drive-by attack)

Siber saldırılar 2017’e göre 2018’de %47 arttı ve toplam olarak 765 milyon insana zarar verdiği öngörülüyor[13]. Bilgi hırsızlıkları içinde kişisel veriler (%30), belge ve kanıtlar (%22), kredi kartı bilgileri (%15) başta geliyor. Hacker’lar bu bilgileri en çok online halindeki e-ticaret web siteleri, bilet satın alma ve otel rezervasyon sisteleri üzerinden kopyalıyorlar. En çok kullanılan saldırı yöntemleri arasında şunlar bulunuyor[14];

- Kötü amaçlı yazılımlar; %49 (bilgi çalmaya yönelik olarak %26’sı spyware, %22 yönlendirme yazılımı, sosyal mühendislik ve şifre kırma; %29, zararlı dosya ve linkler gönderme %23).

- Sosyal mühendislik (%25); güvenilir bir kaynak gibi (örneğin facebook’da sahte kimlik) gözüküp, kişisel bilgileri çalmak.

- Hackleme (%21); kurumların, bankaların sistemlerini çalışamaz hale getirme.

- Belge ve kanıt toplama (%19); en çok şifre depolama.

- Web saldırıları (%18); veri tabanınızı kopyalama ya da web sitenizi çökertme.

- İnterneti kullanamaz hale getirmek (%5); bu daha çok belirli kurumların sitelerini çökerterek karşılığında para talep etmeyi kapsıyor.

2014-2017 yılları arasında en çok saldırıya uğrayan kurum/şirketler arasında; Adobe, Sony, Güney Kore kredi kartı bürosu, Alteryx data (Amerikan istatistik şirketi), Eqifax (Amerikan kredi şirketi), Adult Friend Finder (yetişkin sitesi), Marriot otelleri, Yahoo, HBO bulunmaktadır. Siber saldırı yöntemleri yıldan yıla değişmektedir. Siber güvenlik konusunda devam eden trendler şu şekildedir[15];

- En çok aranan (hacker’lar) listesi ile takip etmek (FBI listedinde 41 kişi var),

- Kötü amaçlı yazılımlar 2017’de %54 arttı[16] ve en çok mobil telefonlara yönlendiriliyor; bu tür yazılımlar en çok hayat tarzı (%27), müzik ve ses videoları (%20), kitap ve referans eserler (%10) siteleri üzerinden geliyor.

- Telefonunuza yüklediğiniz üretici firma dışındaki üçüncü adreslerin sağladığı bedava uygulamalar genellikle kötü amaçlı yazılımlar içeriyor.

- Hacker’lar en çok kimlik bilgileriniz, adresiniz, kredi kartı bilgileriniz ve kimlik numaranız peşindedir. 2014 yılında Rus hacker’lar dünya genelinde 420 bin Web sitesinden 1.2 milyon kayıt bilgisi ve şifre çaldılar. 2018 yılında 60 milyon ABD vatandaşının kimlik bilgileri çalındı[17]. 2017 yılında bu rakam 15 milyon kişi idi.

Siber dünyada en önemli hususlardan birisi kendi yöntem ve silahlarınızı günü gelene kadar gizlemek. Şu an sizin bu satırları okuduğunuz gibi Amerikan istihbaratı da bizim neyi bilip bilmediğimizi merak ediyor ve tabii biz de tüm bildiklerimizi yazmıyoruz. Nasıl mı takip ediyorlar? BBC Monitoring ile ortak çalışan ABD Açık Kaynak Merkezi, 150 ülkede 100’den fazla dilden 3000 kaynağı her gün izlemekte ve ABD açısından önemli olanları İngilizceye tercüme ettirmektedir.

ABD’nin siber yöntemleri..

Amerikan siber stratejisi sanıldığı gibi savunma değil, Amerikan çıkarları ve etkisini geliştirmek için saldırı üzerine kuruludur. ABD, siber güvenlikte savunma ve saldırıyı birleştiriyor[18]. Amerikan siber stratejisi daha öldürücü ve caydırıcı yöntemleri seçer. Bu stratejinin temelinde siber uzayda oyunun kurallarını belirlemek var. Amerikan standartlarını kabul etmeyenler cezalandırılmalıdır. Dünya ekonomisini kontrol etme hakkına sahip oldukları varsayımı ile sizin bankacılık işlemlerinizi, borsa faaliyetlerinizi ve diğer ekonomik girişimlerinizi kendi siber sistemleri üzerinden denetleme ve cezalandırma yoluna gidiyorlar[19]. Üstelik bunları yapmak için savaş çıkmasını beklemiyorlar zaten günlük işleri. ABD siber stratejisi, tehditlerle mücadele ve alt yapının korunması için sanayi ile işbirliğine, ulusal şebeke sisteminin güvenliğinin sağlanmasına, yeni sistemlerin geliştirilmesine, elektronik-posta güvenliğine ve antivirüs (Rus Kaspersky gibi) ürünlerin sistemden çıkarılmasına dayanıyor. Yasal olarak neyin siber dünyada zararlı olduğunun tanımının olmaması ile istedikleri her türlü kurnazlığı yapma haklarının olduğunu düşünüyorlar. Ama bir yandan da kendilerini korumak için BM’de önlem almasını istiyorlar. Rusların Amerikan seçimlerine müdahale ettikleri ve Çin’in ekonomik espiyonaj faaliyetlerini öne sürerek, siber alanda her türlü Amerikan girişimini meşru hale getirmeye çalışıyorlar.

Amerikan güvenliği küresel olarak denizlere, göklere ve uzaya da uzanıyor ve teknolojide her zaman üstün olmak zorundalar. ABD için en önemli iki siber tehdit; Çin ve Rusya’dan geliyor. Çin uzun zamandır ABD’nin hassas ekonomik bilgilerini kopyalıyor, teknolojilerini çalıyor. Çin’in siber ekonomik espiyonaj yolu ile trilyonlarca dolarlık Amerikan fikir mülkiyet hakkını çaldığı iddia ediliyor. Rusya ise siber alandan ABD içine propaganda yapıyor ve siyasi sistemini hedef alıyor. Kuzey Kore ve İran, ABD’nin siber alt yapısını hedef alacak kötü yazılımlarla nüfus ediyor. ABD’nin tehdit listesinde stratejik rakiplerinden sonra serseri devletler, terör örgütleri ve suç teşkilleri geliyor. Bütün bunların hepsi üstelik bir savaşta değil, barış zamanında oluyor. Amerikan küresel polis devletinin casusluk aygıtı hiçbir hukuki sınırlama olmaksızın (hukuktan üstün olan iki sihirli kelime; Amerikan çıkarları’dır) iki ana casusluk operasyonu yürütmektedir[20];

(1) Metin, video ve ses iletişimi üzerinden küresel takip,

(2) Gizli yollardan elde edilen bilgilerin kaydı, depolanması ve kullanılması.

Bu bilgiler, Amerikan casusluk ağının lider kadrosunun görevlendirilmesi ve yönlendirilmesine etki eder. Böylece takip sistemi için yeni hedefler ve vasıtalar belirlenir.

Amerikan hegemonya sisteminin temelinde şunlar var;

- Tek dünya devleti olmaya doğru küresel hakimiyetin geliştirilmesi,

- Dünya genelinde askeri üs şebekesi,

- Diğer sanayileşmiş ülkelerdeki kapitalist rakiplerin dizginlenmesi,

- Kolektivist ülkelerin çökertilmesi,

- Ulus devletlerin ve milliyetçi yönetimlerin parçalanması,

- Kaynak zengini ülkelerin vekil devlet haline getirilmesi (sömürülmesi).

Bu işte müttefik ülkeler ile işbirliği yapılır ama onlara güvenilmediğinden ‘casuslar hakkında casusluk’ denilen bir programla müttefik istihbarat sistemleri de denetlenir ve ABD hakkında istihbarat yapıp yapmadıkları sorgulanır. Hatta müttefik ülke sistemlerine sızma olacağı hesaplanır. Hiçbir ülke istihbaratı ulaşılamaz olmamalı ve hedef listesinden çıkmamalıdır. Diğer tarafta ise gelen devasa bilgi ve veri yığını içinde büyük balık yakalanmaya çalışılır. Özetle ABD’de konuşlanmış küresel sermaye, tek dünya devletine giden yolda küresel etkinin sürdürülmesi Amerikan polis gücüne ve onu destekleyecek küresel bir casusluk aygıtına ihtiyaç duyuyor. Bu aygıtın ana unsuru ise küresel takip sistemi ve onu işleten NSA’dır.

NSA ve siber espiyonaj..

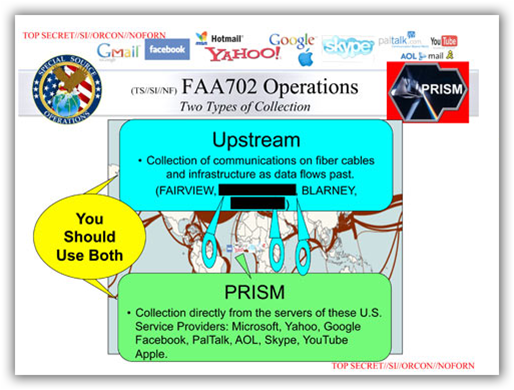

Küresel espiyonaj ve izleme işinin tepesinde ABD Ulusal Güvenlik Ajansı (NSA) var. Eski çalışanı Snowden’in 2013 yılında sızdırmaya başladığı bilgiler ile NSA’nın dünya üzerindeki herkesin email, internet ve sosyal medya ilişkilerini izlediğini öğrendik. NSA, dünya genelinde 20 casusluk program üzerinden fiber optik kablolar ile bilgisayarlardan bilgi topluyor. Bu bilgiler daha çok kişilerin takibi, siber saldırı ikazı ve denizaltı faaliyetlerinin izlenmesi amacına yönelik. NSA öncelikle mesajlaştığımız kişilere ait adres listelerimizi toplamaktadır. Snowden verdiği bilgilere göre; NSA, FAA 702 Operasyonları adı verilen bilgi toplama faaliyetleri içinde iki ayrı program kullanmaktadır[21];

- PRISM, NSA’nın internet şirketleri yolu ile büyük miktarlarda bilgi edinme programıdır. PRISM; Google, Microsoft, Yahoo, Facebook, PaITalk, AOL, Skype, You Tube, Apple gibi teknoloji şirketlerinden doğrudan server üzerinden bilgi toplamaktadır.

- Xkeyscore; yukarıdakine paralel olarak kablolu şebekeler ve tesislerden gelen bilgileri toplamaktadır. Bu bilgiler Fairview, Stormbrew, Blarney ve Oakstar şeklinde kodlanan programlar üzerinden gelmekte, bunlardan bazılarının isimleri farklı kaynaklarda sansürlenerek verilmektedir.

Şekil 2: NSA Siber Bilgi Toplama (FAA) Operasyonu

NSA’ın 1000’den fazla askeri ve sivil hacker, istihbarat analizcisi, hedef uzman, yazılımcı çalıştırdığı biliniyor. FBI, CIA ve Siber Komutanlığın operatörleri NSA’ın Operasyon Merkezi’nde birlikte çalışıyorlar. Sızma yazılımları için özel şirketlerden istifade ediliyor. NSA, sadece 2014’de dünya genelinde 100 bin civarında bilgisayara casus yazılım yükledi[22]. Bunlardan başka internete bağlı olmasa da bilgisayarlara girebilecek ve verilerini değiştirebilecek bir teknoloji geliştirildi. Belirli bir mesafeden telsiz (radio) dalgaları gönderilerek bilgisayara nüfuz edilmektedir. Ama bunun için hedef bilgisayara bir parça takılması gereklidir. Samsung TV örneğinde olduğu gibi bunu üretici firma da yapmış olabilir. NSA; sızma, yazılım ve radyo (hepsine birden Quantum denmektedir) teknolojileri üzerinde çalışmaktadır. Quantum’un öncelikli hedefi Çin Ordusu’dur. Daha sonra Rus askeri şebekeleri, Meksika polisi ve uyuşturucu kartelleri, Avrupa Birliği’nin ticaret kurumları (ticari sırları çalmak için) gelmektedir. Bunları başta Suudi Arabistan olmak üzere gibi takibi sürekli istenen ülkeler izlemektedir. Eski NSA çalışanı Edward Snowden’in sızdırdığı bilgiler Quantum’un parçaları idi. Daha sonra Almanlar, NSA’nın kendi bilgisayarlarından sinyal yolu ile bilgi çalan ANT programını keşfettiler.

İnternetten istihbarat toplama sisteminin ana unsurları ABD’nin oluşturduğu internet ağ omurgasındaki dokuz ‘’Büyük İnternet Değişim Noktası” (IXP), NSA ürünü ‘’koklayıcı siteler’’, çeşitli kurumların bilgi toplamak için kullandığı ağ giriş noktalarıdır[23]. Son yıllarda çeşitli modellemeler ile yeni sızma yöntemleri üzerinde çalışılmaktadır. Sosyal paylaşım sistemleri ve psikolojik savaş unsurlarının ayaklanma hareketlerinde kullanımı ile ilgili çalışmaları ABD Ordusu ve DARPA (Defansif İleri Araştırma Projeleri Ajansı) yapmaktadır[24]. Snowden’in ortaya çıkardığı diğer bilgilerin arasında ABD’nin tüm dünyayı nasıl dinlediğini ifşa eden bir “telekulak haritası” da var. Alman Der Spiegel dergisinde yer alan söz konusu harita NSA/CIA ajanlarının dünyanın çeşitli yerlerindeki 90 adet “Özel Toplama Servisi (SCS)” birimini kullanarak aralarında 35 ülke liderinin de bulunduğu milyonlarca kişiyi dinlediğini ortaya koyuyor[25]. ABD diplomatik temsilcilikleri içindeki bu birimler binaların çatılarındaki özel alanlara yerleştirilen çok güçlü antenler kullanmaktadır.

Ülkeler siber savaşta neler yapıyor?

Bugüne kadar üç siber savaş yaşandı[26]; Nisan 2007’de Estonya’ya Rusya tarafından yapılan saldırı, 2010’da İran’a karşı yapılan Stuxnet saldırısı ve 2013’de Lockheed Martin, Sandia National Laboraturaları ve NASA’ya yapılan Titan Yağmuru saldırısı. Üç savaşı, 2015’de Ukrayna enerji sistemlerine siber saldırı, 2015’de Kuzey Kore’nin Sony’e saldırısı ve 2016 yılı içinde Rusların ABD seçimlerini etkileme gibi siber kapsamlı faaliyetleri izledi. Siber saldırıların arkasındaki adresi bulmada muhtemel ülkelerin motivasyonu ve yöntemleri ipucu taşıyabilir. Rusların ABD’ye yönelik siber operasyonları bilgi toplama ve gelecekteki hedeflere ilişkin saldırı kabiliyetleri geliştirmeye yöneliktir[27]. Çin’in motivasyonu para kazanmaktır. Araştırma ve geliştirme için para harcamaktansa bunu çalmanın daha ucuz olduğunu düşünürler. Ruslar ise Amerikan sistemine son dönemde ise seçimlere olan güvene zarar vermek istiyorlar. Almanya ve dünyanın diğer bölgelerinde de aynı şeyleri yaptılar. Daha önce ABD ve İngiltere medyası içinde çöreklenen Cambridge Analytica adlı şirketin, en az 50 milyon Facebook kullanıcısı üzerinden çalışmalar yaptığını anlatmıştık[28]. Bu çalışmalar, hileli yöntemlerle seçimleri yönlendirmek ve politikacıları tuzağa düşürmek üzerine kurulu. ABD Savunma Bakanlığı ise 500 bin dolarlık bir sözleşme ile bu şirketten denizaşırı propaganda ve dezenformasyon konusunda araştırma ve analitik destek aldı. NATO, 775 bin dolarlık bir proje ile Doğu Avrupa’da Rusya’yı hedef alan propaganda operasyonları yapıyor.

ABD Siber Komutanlığı’nın siber istihbarat merkezleri Teksas civarında yerleşmiş durumda. Wikileaks belgeleri ABD’ni kendi siber saldırılarını maskelemek için yabancı bir ülkeden yapıldığı şeklinde iz bıraktığını gösterdi. Wikileaks’in sızdırdığı Vault 7 kodlu belgeler, CIA’nın küresel örtülü hackleme sistemi ve silahlarını deşifre etti. Böylece ABD’nin dünya genelinde akıllı telefonlara, akıllı TV’lere ve şifreli mesaj uygulamalarına nasıl sızdığını öğrendik. Bu işin merkezinde CIA’nın Siber İstihbarat Merkezi’ne bağlı UMBRAGE grubu var[29]. CIA, Virginia’daki Sosyal-Medya Takip Merkezi ile Açık Kaynak Merkezi’nde çalışan analizciler, milyonlarca tweet, facebook mesajı, online sohbet kaydı ve diğer www üzerindeki halk verilerinden dünyanın her yerindeki bölgeler ve gruplar hakkında bilgi edinmektedir. Bu merkez; sadece Çin, Pakistan ve Mısır gibi ülkelerden günde beş milyon tweet toplamaktadır. Amerikan Siber Kolordusu savaşçıları, 2013 yılında sahte Facebook sayfaları üzerinden İranlı gazeteciler ile temas kurdular ve İslamcı siber aktivistleri örgütlediler. Halen Amerika’nın Sesi Radyosu’nun (VOA) İran kolu olan Radyo Farda, İran yönetimi aleyhinde hikayeler anlatmaya devam ediyor. 2009 İran seçimleri sonrası ayaklanma çıkaran BBC Pers radyosu da ABD’den büyük paralar almaya devam ediyor. ABD’nin İran için ihale verdiği son siber savaşçı şirket ise Rubicon oldu[30]. Amerikan casus ağının İran tarafından Çin’in yardımı ile nasıl çökertildiğini önceki makalelerimizden birinde anlatmıştık[31].

Ruslar, 8 Nisan 2015’de Fransız TV’si TV5 Monde’nin altyapısına saldırarak kanalın görüntü aktarımını aksattılar. Bu saldırı öncelikle “Cyber Caliphet” kodu ile Charlie Hebdo’nun dergisinin intikamını alan İslamcı bir gruba ait gözükse de yapılan araştırmalar arkasında Rusya’yı buldu. ABD’ye göre ise Ukrayna’ya siber saldırılar yapan Fancy Bear ve Cozy Bear isimli iki hacker grubunun arkasında Rus askeri istihbaratı GRU ve Rus güvenlik teşkilatı FSB var. Ruslar, 2016’nın yaz ve sonbaharında ABD Demokrat Parti e-maillerine sızdılar ve seçim kampanyası ile ilgili tüm sır olması gereken haberleşmeleri izlemeye başladılar. Toplanan bilgiler filtrelendikten sonra Wikileaks ve haber teşkilatlarına aktarıldı. Ayrıca DCLeaks ve Guccifer 2.0 kodlu hacker yolu ile de e-mail ve belge yayınlamaya devam ettiler[32]. NATO Komutanı Philip Breedlove, Rusların tarihteki en büyük yıldırım bilgi savaşını yapmak için hazırlık yaptığını açıkladı. Artık Ruslar espiyonajın gizli kalması gibi geleneksel kuralları da bir kenara bırakarak, kendi kurallarını uyguluyorlar[33]. Rusların siber saldırı kapasitesi, konvansiyonel bir savaşta füzelerin ve uçakların hedeflerinden saptırılması ve istenen yerlere yönlendirilmesini amaçlıyor. Barış zamanında ise kritik altyapı ve diğer anahtar hedefleri imha etmeyi amaçlıyor. Örneğin BlackEnergy kodlu kötü amaçlı yazılım Avrupa’da pek çok hedefe karşı kullanıldı[34]. İran ise siyasi nedenlerden dolayı ABD’nin finans kurumlarına saldırıyor. Saldırının İran Devrim Muhafızları ile bağlantıları var. Kuzey Kore ise Sony alt yapısını hedef aldı ve keyfi bir şekilde hedef seçiyor.

Güvenliğin siber boyutu..

Bütün ülkeler siber saldırılara karşı hassas; elektrik sisteminizden bankalarınıza, televizyonlarınızdan bilgisayarlarınıza her şey elektronik bir ağ içinde ve bir şekilde siber saldırı yöntemi ile bilgileriniz çalınabilir, sistemleriniz çalışamaz hale getirebilir hatta tamamen imha edilebilir. İşin aslı siber sisteminiz bir Amerikalının dediği gibi her gün açılan yeni yaralar ile ‘terebayt terebayt kanıyor’. Her gün siber alanda yeni saldırı yöntemleri ve silahları geliştiriliyor. Örneğin ABD Başkanı Trump, 19 Eylül 2018’de Maryland’deki Andrews Hava Üssü’nde yaptığı konuşmada dünyanın her yerinde ve herkesi hackleyebileceklerini söyledi. Bu alanda yeni bilgi teknolojileri geliştiriliyor, iş dünyası ile projeler üzerinde çalışılıyor ve siber güvenlik alanındaki sözleşmeci şirketlere büyük fonlar aktarılıyor. Tabii ki bizim derdimiz kendi alt yapımızı korumak iken dünya hegemonyası peşindeki ABD’nin küresel deniz ulaştırmasının ve dış uzayın siber güvenliği gibi öncelikleri de var. İstihbarat servisleri başka ülkelerde hedef seçtikleri tek tek izleyecek küresel bir elektronik gözetleme sistemi işletiyorlar. Yani ülkenizdeki pek çok yerde onların kendi kameraları ve işletim sistemleri var. Bu sadece bilgi toplamak amaçlı değil, ülkenizdeki darbeleri ve müdaheleleri yönetmek için de siber saldırı yöntemlerini içeriyor. Hedef sistemlere kötü amaçlı ya da casusluk yazılımları sızdırılıyor. Böylece telefon şirketleri ve bankalardaki kişilerin özel bilgilerine rahatlıkla ulaşıyor, size takip ediyorlar. Yapılması gereken sık sık taktikleri yenilemek.

Siber saldırılarda iki ana strateji; yıkım ve manipülasyon oldu. Veri aniden öyle bir şekilde manipüle edilecek ki fiziksel olarak gördüğünüzde artık inanmayacaksınız. Yani ekrana baktığınızda bilginin doğru olup olmadığını anlamayacaksınız. Siber ortam hassasiyeti dört alanda ortaya çıkmaktadır[35];

(1) İnternet mekanizması,

(2) Dijital kontrol sistemleri ve data alma sistemleri,

(3) Yazılım ve donanım hassasiyeti,

(4) Fiziksel altyapı ve karşılıklı bağımlılık.

Bilgisayar ağları; elektrik sistemi, trenler, boru hatları, kimyasal depolar, radarlar ve borsa gibi pek çok kritik altyapının çalışmasında gerekli hale gelmiştir. Öte yandan siber ortamın hassasiyetlerinden faydalanarak bu tür altyapıya bireysel ve organize olarak saldırı yöntemleri ortaya çıkmıştır. Günümüze kadar kişisel suçlar, siber suçlardaki en büyük faktördür. Suçun ve suç sektörünün ötesine geçip, devletlere bakacak olursak, siber eylemler komşu ülkeler tarafından sabotaj ve bilgi toplamak için yapılmıştır. Fikri mülk hırsızlığı ve ülke olarak kapasitenizi artıracak ya da özel sektörünüze ekonomik avantaj sağlayacak bir bilgiyi çalmak için kurgulanmıştır. Casusluk yazılımları en çok anti-virüs programları ile sızdırılıyor. Amerikalıların bu yolla Conficker kurdunu 7 milyon bilgisayara bulaştırdığı biliniyor[36]. Hacker’lar şimdiye kadar 150 ülkede pek çok sisteme sızdılar veya zarar verdiler. Bunlar arasında; İngiliz Sağlık Bakanlığı, İspanyol telefon şirketi Telefonica, Renault ve Nissan otomobil şirketleri, Rus İçişleri Bakanlığı, enerji şirketi PetroChina sayılabilir. Bunların arkasında Hacker kılığına girmiş NSA olduğu düşünülüyor.

Günümüzde dünya nüfusunun %46,1’i yani 3,3 milyar insan internet kullanıcısıdır. İnternetten daha hızlı gelişim gösteren tek alan akıllı telefon teknolojisidir[37]. 2017 yılı itibarı ile dünyada 2.73 milyar insan internete bağlanan mobil telefon kullanıyor[38]. Sosyal medya üzerinden uygulanan ‘Sosyal Mühendislik’; insanları aldatarak ya da yanıltarak yapılan iletişim sonucunda bilgiler elde etmek ve onları saldırı amaçlı kullanmak ya da çeşitli saldırılarda kullanmak üzere bilgi hırsızlığı yapmayı hedeliyor. Bu amaçla şu yöntemler kullanmaktalar;

- Kişileri inandırma yoluyla istediğini yaptırma,

- Albenili e-posta ekleri, web hizmetleri sunma,

- ISP görevlisi kılığında kullanıcının şifresini öğrenme,

- Banka personeli kılığında kişisel ve kredi kartı bilgilerini ele geçirme,

- Teknisyen kılığında kurumun içine fiziksel olarak sızma.

Sosyal mühendislik amacı ile sahte senaryolar ile güvenilir bir kaynak olduğuna ikna edilir, bunun için bilgi karşılığında yardım, para, eşantiyon, hediye önerilebilir. Bunun dışında çöpe atılmış CD, disket, kâğıt, ajanda, not, post-it gibi eşyaları incelenerek ya da hurdaya çıkmış, ikinci el satış sitelerinde satışa sunulmuş, çöpe atılmış, kullanılmadığı için hibe edilmiş donanımın içeriğini incelenerek bilgiye de nüfuz edilebilir. Sosyal mühendislik, siber saldırının oyuncu (con artist) yaratıcılığıyla yapılmasıdır.

Nitekim bugün bu makaleye son halini verirken yeni bir haberle karşılıyoruz. Google uygulama mağazası üzerinden zararlı yazılım barındıran 29 adet uygulama (application) tespit edildi[39]. Bu uygulamalar çeşitli taktiklerle kullanıcıların bilgilerini çalıyor veya trojan indirmesini sağlıyor.

Sonuç...

21. yüzyıl, teknolojinin getirdiği imkânlar vasıtası ile gözetleme, izleme ve dinleme çağı olacaktır. İstihbaratçıların işini sokaklardan masa başlarına taşıyan daha çok bilgi teknolojisindeki gelişmeler olmaktadır. Dönem artık bilgisayar ve akıllı telefonla casusluk dönemidir. Lobicilik, reklam ve seçimleri yönlendirme operasyonları için yabancı özel şirketler, sosyal medya ile işbirliği yaparak kamuoyunu yanıltmaya devam ediyor. Bunlar dışında; potansiyel suçluların takibi, arşivleme, fişleme gibi kolluk güçleri takibi dışında özellikle yabancı istihbarat teşkilatları tarafından sosyal medya üzerinden sosyal radar ve duyarlılık analizlerine tabi tutuluyoruz. Sadece telefonlarımız ve sosyal medya hesaplarımız ya da e-postalarımız takip edilmiyor, özel hayatımıza giriliyor, masum insanlar ya da şirketler hakkında istihbarat amaçlı bilgi toplanıyor, izleniyoruz. Sadece sosyal medya üzerinden eğilimleriniz ya da ilişkileriniz değil, telefonlarınız üzerinden görüşmeleriniz ve nerelere gittiğiniz takip ediliyor. Bu makalenin amacı da zaten durum farkındalığı yaratmak.

Türkiye’de uzun zamandır siber saldırıların etkisi altındadır. Symantec’in yayınladığı yıllık İnternet Güvenliği Tehdit Raporu’na göre; Türkiye, Avrupa, Ortadoğu ve Afrika bölgesinde kötü amaçlı yazılım saldırılarına en çok maruz kalan 10 ülke arasında 4. sıradadır. 31 Mart 2015’de ise İstanbul ve Ankara dâhil, 81 ilin 44'ünde meydana gelen, 12 saat süren ve 40 milyon insanı elektrik kesintisi ile karşı karşıya bırakan olay meydana gelmişti. Bilgisayarlar, havaalanları, hava trafiği, trafik ışıkları, hastaneler, ışıklar, asansörler, buzdolapları, su ve atık sistemleri ve her şey durmuştu. İsrail istihbaratı saldırıyı İran’ın Türk elektrik şebekesine erişim halindeki bir bilgisayara e-mail ya da USB yoluyla sokulan bir virüs ile yaptığı haberini yaydı. Türkiye olarak, siber alanda yaratıcı yöntemlere ve ulusal teknolojilere ihtiyacımız var. Siber güvenliğin mühendislik isteyen teknik yönleri kadar, bu alanda strateji geliştirecek çeşitli disiplinlerden (siyaset, ekonomi, psikoloji vb.) akademisyenlere ve altyapıya ihtiyaç var. Unutmayın, muhtemel saldırı gününü bekliyor ve o gün harekete geçmek için çoktan sistemlerimize sızdılar.

[1] Milliyet, Almanya ABD istihbarat ajansı NSA'dan yardım istedi, 04.01.2019 16:30.

[2] AA, Siber casusluk... Listede tanıdık isimler de var, 30.01.2019 - 21:50.

[3] Aralarındaki ilişkiler için bakınız; Sait Yılmaz, Küresel Sermaye ve Türkiye, Kaynak Yayınları, (İstanbul, 2015).

[4] Zygmunt Bauman, Liquid Modernity, Polity, (2000), 34.

[5] Guy Debord, Society of the Spectacle, Black & Red, (2002), 17.

[6] Frederic Jameson, Postmodernism, or, The Cultural Logic of Late Capitalism, Duke University Press, (1992), 81.

[7] Edward Curtin, The CIA Then and Now: Old Wine in New Bottles, Centre for Research on Globalization, (January 29, 2019).

[8] Egmont R. Koch, Jochen Sperber, Bilgi Mafyası: Gizli Servisler, Bilgisayar Casusluğu ve Yeni Bilgi Karteli, Çev.: K.Ökten, Sarmal Yayınevi, (1996).

[9] Curtin, a.g.e., (January 29, 2019).

[10] “You shall know the Truth, and the Truth will set you free”.

[11] Jeff Melnick, Common Types of Cyber Attacks, (May 15, 2018).

[12] Söz konusu taktikler için bakınız; http://www.cozumpark.com/blogs/gvenlik/archive/2010/08/29/bilgi-g-venli-i-ve-genel-g-venlik-kavramlar-b-l-m-2.aspx

[13] Positive Technologies Q2 Report, 2018.

[14] Alison DeNisco Rayome, The 6 most popular cyberattack methods hackers use to attack your business, Techrepublic, (October 3, 2018).

[15] Martin Giles, Six Cyber Threats to Really Worry About in 2018, Technology Revieww, (January 2, 2018).

[16] Symantec’s Internet Security Threat Report 2018.

[17] 2018 online survey by The Harris Poll, identity theft.

[18] Damian Paletta, NSA Chief Says Cyberattack at Pentagon Was Sophisticated, Persistent, Wall Street Journal, (September 8, 2015).

[19] Leonid Savin, America’s “Offensive” Cyber Strategy. White House Authorizes Offensive Cyberwarfare, Oriental Review, (2 October 2018).

[20] James Petras, Empire and Cyber Imperialism: The Logic behind the Global Spy Structure, Global Research, (January 23, 2018).

[21] Sait Yılmaz, Snowden’den Alınacak Dersler, 21. Yüzyıl Türkiye Enstitüsü, (1 Kasım 2013).

[22] RT, NSA able to Target Offline Computers using Radio-waves for Surveillance, Cyber-attacks, Global Research, (January 15, 2014).

[23] Sait Yılmaz, Temel İstihbarat Toplama-Analiz-Operasyonlar, Kripto Yayınları, (Ankara, 2018), 237.

[24] Sait Yılmaz, ABD İstihbaratında Yaşanan Değişimler, 21. Yüzyıl Türkiye Enstitüsü, (14 Şubat 2012)

[25] Yılmaz, a.g.e., (1 Kasım 2013).

[26] Sait Yılmaz, Siber Güvenlik, academia.edu.tr, (14 Şubat 2014).

[27] Ben Buchanan, Michael Sulmeyer, Russia and Cyber Operations: Challenges and Opportunities for the Next U.S. Administration, Task Force White Paper, (December 13, 2016).

[28] Sait Yılmaz, Bizi kim, neden ve nasıl takip ediyor? academia.edu.tr, (11 Nisan 2018).

[29] Whitney Webb, Wikileaks Reveals: CIA’s UMBRAGE Allows Agency to Carry out ‘False Flag’ Cyber Attacks, Mint Press News, (March 10, 2017).

[30] Soraya Sepahpour-Ulrich, Who’s Faking It? Pentagon “Cyber-Warriors” Planting “False Information on Facebook”, Global Research, (January 26, 2013).

[31] Sait Yılmaz, Trump, Kakistokrasi ve Amerikan İstihbaratı, academia.edu.tr, (25 Aralık 2018).

[32] Dmitri Alperovitch, Bears in the Midst: Intrusion into the Democratic National Committee, CrowdStrike, 2016; Thomas Rid, All Signs Point to Russia Being Behind DNC Hack, VICE, (July 25, 2016).

[33] Neil MacFarquhar, A Powerful Russian Weapon: The Spread of False Stories, New York Times, (August 28, 2016).

[34] Dennis Fisher, Sandworm APT Team Found Using Windows Zero Day Vulnerability, (October 14, 2014); Kurt Baumgartner and Maria Garnaeva, Be2 Custom Plugins, Router Abuse, and Target Profiles, SecureList, (November 3, 2014).

[35] Sait Yılmaz, Siber saldırılar ve elektrik kesintileri.. academia.edu.tr, (Eylül 2015).

[36] http://www.defenceiq.com/article.cfm?externalID=2718

[37] Seymour E. Goodman, Critical Information Infrastructure Protection, Terrorism (Ed.), Responses to Cyber Terrorism NATO Science for Peace and Security, IOS Press (Cilt 34), (Ankara, 2008), 25-26.

[38] www.emarketer.com/content/emarketer-updates-worldwide-internet-and-mobile-user-figures

[39] Hürriyet, Telefonunuzda yüklüyse dikkat! Hemen silin, her şeyinizi çalıyor… (7 Şubat 2019).